INTRODUCCIÓN

Durante este laboratorio, los estudiantes se

familiarizarán con los comandos más utilizados en “CMD”, los cuales podrán

ponerlos en práctica en sus distintos ambientes laborales.

El estudiante será capaz de realizar

distintos comandos orientados a las redes, entenderlos y analizar su utilización

dentro de las redes informáticas en ambientes “Windows” y “Linux”; además estos

comandos, serán aprendidos debido a que son de uso común por técnicos e

ingenieros.

A-Comandos

Orientados a Windows

1.

Utilizando el Comando

“Ping” a dirección:

·

ping www.google.com

El comando ping sirve para verificar la conectividad de IP. Cuando esté resolviendo problemas, puede usar ping para enviar una solicitud de eco ICMP a un nombre de host de destino o a una dirección IP. Use ping siempre que necesite comprobar que un equipo host puede conectarse a la red TCP/IP y a los recursos de red. También puede usar ping para aislar problemas de hardware de red y configuraciones incompatibles.

·

ping www.google.com –t

Este parámetro nos permite realizar un ping

“infinito” es decir, nunca se dejará de realizarse hasta que nosotros lo

detengamos mediante la combinación de teclas “Ctrl + C” o “Control + C” tras lo

que se nos mostrarán las estadísticas de paquetes enviados, paquetes recibidos

y paquetes perdidos así como los tiempos medios de ida y vuelta (el tiempo que

pasa desde que se envía el paquete hasta que regresa) medido en milisegundos.

/t: Hace el ping al host hasta que se detiene.

·

ping www.google.com –a

Este comando nos devuelve el nombre del host

al enviar el ping a una dirección Ip como muestra la imagen en la segunda línea

“Haciendo ping a DC01SOPORTETI…” lo que puede ser útil para identificar un host

en nuestra red con facilidad.

/a: Resuelve la

dirección como nombre de host

·

ping 172.30.132.47 -t

Este parámetro nos permite realizar un ping

“infinito” es decir, nunca se dejará de realizarse hasta que nosotros lo

detengamos mediante la combinación de teclas “Ctrl + C” o “Control + C” tras lo

que se nos mostrarán las estadísticas de paquetes enviados, paquetes recibidos

y paquetes perdidos así como los tiempos medios de ida y vuelta (el tiempo que

pasa desde que se envía el paquete hasta que regresa) medido en milisegundos.

2.

Utilizando el

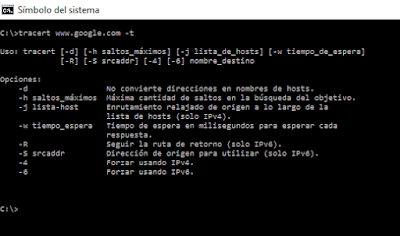

Comando “tracert” a dirección:

Tracert o Traceroute es una especie de ping avanzado, este a

diferencia del comando ping muestra la ruta que sigue un paquete desde el host,

para ello se envían estos con un TTL prefijado que se va aumentando conforme va

pasando de un dispositivo a otro hasta llegar al destino.

Tracert además enviará tres paquetes a cada destino y se

mostrarán los tiempos de respuesta, en caso de “perderse” un paquete se

mostrará un “ * ” asterisco.

A continuación encontrarás la lista de los modificadores

admitidos por tracert en Windows 8.1 y que aplican a la mayoría de los sistemas

Windows desde Windows Xp, de todas formas quiero destacar que muchos de los

modificadores son heredados y que puede que su funcionalidad se vea afectada

dependiendo de la versión de Windows que estés utilizando.

Sin

modificadores – Realiza un

trazado con los valores del comando por defecto

/? – Muestra la ayuda de

este comando

-d – No muestra los nombres de las máquinas en el trazado

-h – Limita o especifica el número de saltos en el trazado

-j – Pruebas para documentarlo no exitosas

-w – Fija un tiempo de espera cuando un paquete no está alcanzando el destino

-R Las prueben requieren laboratorio con IPv6

-S Las pruebas requieren laboratorio con IPv6

-4 – Fuerza respuestas de los hosts en IPv4

-6 – Fuerza respuestas de los hosts en IPv6

-d – No muestra los nombres de las máquinas en el trazado

-h – Limita o especifica el número de saltos en el trazado

-j – Pruebas para documentarlo no exitosas

-w – Fija un tiempo de espera cuando un paquete no está alcanzando el destino

-R Las prueben requieren laboratorio con IPv6

-S Las pruebas requieren laboratorio con IPv6

-4 – Fuerza respuestas de los hosts en IPv4

-6 – Fuerza respuestas de los hosts en IPv6

·

tracert www.google.com

–t

3. Utilizando el

Comando “pathping” a dirección:

·

pathping google.com

Pathping

Proporciona información acerca de la latencia de

red y pérdida de la red en saltos intermedios entre un origen y destino. Pathping envía

varios mensajes de solicitud de eco a cada enrutador entre un origen y destino

durante un período de tiempo y, a continuación, calcula los resultados en función

de los paquetes devueltos desde cada enrutador. Dado que pathping muestra

el grado de pérdida de paquetes en cualquier vínculo o enrutador específicos,

puede determinar qué enrutadores o podría tener problemas de red. Pathping realiza

el equivalente del comando tracert mediante la identificación

de que los enrutadores están en la ruta de acceso. A continuación, hace

ping periódicamente a todos los enrutadores durante un período de tiempo

especificado y calcula estadísticas en función del número que devuelve cada

uno. Si se utiliza sin parámetros, pathping muestra la

Ayuda.

Sintaxis

pathping [-n] -h saltosMáximos -h saltosMáximos ] -g listaHost] -p período] -q NumConsultas-w -w tiempo

de espera] -i dirección IP] -4 IPv4] -6 IPv6][nombre

De Destino]

4.

Utilizando el

Comando “ipconfig” a dirección:

·

ipconfig /all

El

comando ipconfig /all nos ofrece una información bastante más amplia de la que

ofrece el comando ipconfig sin modificadores, veamos qué datos nos da:

Configuración

Ip de Windows

Nombre

del host (nombre del equipo)

Sufijo DNS principal: Dominio al que pertenece, si no pertenece a ninguno se muestra en blanco.

Tipo de nodo: Aquí se determina el tipo de nodo asociado al host, estos pueden ser 5 que son los siguientes:

Nodo de Broadcast o Nodo B: Cuando el host está definido como Nodo B solo utilizará el tráfico de tipo broadcast para resolver nombres NetBIOS de la red.

Nodo punto a punto o Nodo P: Cuando el host está definido como Nodo P o Punto a Punto (point to point) utilizará el servidor WINS asignado para realizar la resolución de nombres.

Nodo Mixto o Nodo M: Este nodo hace que el host primero utilice el nodo B, si con este falla, entonces pasa a utilizar el Nodo P.

Nodo Híbrido o Nodo H: En este caso primero optará por utilizar el Modo Punto a punto y de no poder realizar la resolución con éxito procederá a trabajar con el Modo B.

Nodo de Broadcast avanzado o Nodo B+: Este modo trabaja con tráfico Broadcast combinado con el archivo LMHosts

Enrutamiento Ip habilitado: Nos indica si el equipo tiene el servicio de enrutamiento habilitado

Proxy WINS habilitado: Nos indica si el equipo hace las veces de Proxy WINS

Sufijo DNS principal: Dominio al que pertenece, si no pertenece a ninguno se muestra en blanco.

Tipo de nodo: Aquí se determina el tipo de nodo asociado al host, estos pueden ser 5 que son los siguientes:

Nodo de Broadcast o Nodo B: Cuando el host está definido como Nodo B solo utilizará el tráfico de tipo broadcast para resolver nombres NetBIOS de la red.

Nodo punto a punto o Nodo P: Cuando el host está definido como Nodo P o Punto a Punto (point to point) utilizará el servidor WINS asignado para realizar la resolución de nombres.

Nodo Mixto o Nodo M: Este nodo hace que el host primero utilice el nodo B, si con este falla, entonces pasa a utilizar el Nodo P.

Nodo Híbrido o Nodo H: En este caso primero optará por utilizar el Modo Punto a punto y de no poder realizar la resolución con éxito procederá a trabajar con el Modo B.

Nodo de Broadcast avanzado o Nodo B+: Este modo trabaja con tráfico Broadcast combinado con el archivo LMHosts

Enrutamiento Ip habilitado: Nos indica si el equipo tiene el servicio de enrutamiento habilitado

Proxy WINS habilitado: Nos indica si el equipo hace las veces de Proxy WINS

Adaptador

de Ethernet (Nombre del adaptador)

Sufijo DNS especifico para la conexión

(Nombre de dominio al que conecta el adaptador)

Descripción: Descripción del adaptador

Dirección física: Aquí podemos ver la dirección MAC del adaptador que está formada por seis grupos de dos números hexadecimales cada uno y que ofrecen un identificador único a cada adaptador de red.

DHCP habilitado: Indica si el servicio de DHCP está habilitado

Configuración automática habilitada: Indica si el adaptador está configurado para obtener la configuración Ip de forma automática

Dirección IPv6 local: Muestra la dirección IPv6 de autoconfiguración

Dirección IPv4: Muestra la dirección IPv4 de adaptador

Máscara de subred: Muestra la máscara de subred

Puerta de enlace predeterminada: Muestra la puerta de enlace que utilizará el adaptador

Servidor DHCP: Muestra la Ip del servidor DHCP

IAID DHCPv6: Este es el Identificador de Asociación de Identidad.

DUID de cliente DHCPv6: DUID o DHCP Unique IDentifier (IDentificador Único de DHCP) Este es un identificador único que permite identificar tanto a servidores como a clientes.

Servidores DNS: Muestra la dirección Ip del servidor DNS

NetBIOS sobre TCP/IP: Aquí muestra si está habilitado NetBIOS sobre TCP/ip o no.

Descripción: Descripción del adaptador

Dirección física: Aquí podemos ver la dirección MAC del adaptador que está formada por seis grupos de dos números hexadecimales cada uno y que ofrecen un identificador único a cada adaptador de red.

DHCP habilitado: Indica si el servicio de DHCP está habilitado

Configuración automática habilitada: Indica si el adaptador está configurado para obtener la configuración Ip de forma automática

Dirección IPv6 local: Muestra la dirección IPv6 de autoconfiguración

Dirección IPv4: Muestra la dirección IPv4 de adaptador

Máscara de subred: Muestra la máscara de subred

Puerta de enlace predeterminada: Muestra la puerta de enlace que utilizará el adaptador

Servidor DHCP: Muestra la Ip del servidor DHCP

IAID DHCPv6: Este es el Identificador de Asociación de Identidad.

DUID de cliente DHCPv6: DUID o DHCP Unique IDentifier (IDentificador Único de DHCP) Este es un identificador único que permite identificar tanto a servidores como a clientes.

Servidores DNS: Muestra la dirección Ip del servidor DNS

NetBIOS sobre TCP/IP: Aquí muestra si está habilitado NetBIOS sobre TCP/ip o no.

5.

Utilizando el

Comando “netstat” a dirección:

El comando net start nos permite por un lado obtener un listado

de todos los servicios que están en ejecución así como la posibilidad de

iniciarlos.

A la hora de iniciar un servicio es posible hacerlo bien

mediante el nombre del servicio, por ejemplo “DNS” o bien mediante el nombre

descriptivo o el “Display Name” en este caso y en la edición en español

“Servidor DNS”.

Cabe destacar que una forma

de obtener el listado completo de servicios disponibles es mediante la

ejecución únicamente en PowerShell del cmdlet “get-service” que nos entregará

la lista de servicios del sistema y el estado de los mismos tal y como muestra

el vídeo.

NETSTAT

es una aplicación poco conocida que incluye Windows, pero que devuelve

resultados que no es posible conocer de otra forma.

Funciona solo mediante la línea de comandos, pero no es difícil de utilizar.

Puede usarse para conocer información sobre las conexiones establecidas por el equipo como son los puertos abiertos, conexiones en segundo plano, conexiones establecida por programas espía, etc.

En la siguiente infografía se muestra de forma sencilla como utilizar NETSTA sin tener ningún conocimiento de la línea de comandos y así usarlo para ayudarnos a conocer las conexiones que establece nuestro equipo en internet.

Como

se explica NETSTAT es una herramienta de

monitoreo.

Es posible ejecutarlo directamente desde la consola de CMD, pero también pueden usarse archivos batch para cada tarea o scripts.

Es posible ejecutarlo directamente desde la consola de CMD, pero también pueden usarse archivos batch para cada tarea o scripts.

Facilita a todos los usuarios preocupados por la seguridad de su equipo,

verificar por su cuenta si existen aplicaciones en el sistema que contienen

spyware o programas espías, como es común encontrar dentro de juegos y algunos

programas gratis.

Aunque no se sea un experto nos ayuda a tener más control de nuestra conexión a internet y de la configuración de nuestro equipo.

Todas las opciones que admite el comando NETSTAT puedes conocerlas en la siguiente página, además códigos con ejemplos prácticos y archivos batch para descargar gratis.

Aunque no se sea un experto nos ayuda a tener más control de nuestra conexión a internet y de la configuración de nuestro equipo.

Todas las opciones que admite el comando NETSTAT puedes conocerlas en la siguiente página, además códigos con ejemplos prácticos y archivos batch para descargar gratis.

·

netstat –e

Net statistics o net stats es uno de esos

comandos que merece la pena tener siempre muy presente ya que nos ofrece cierta

información muy valiosa y que en caso de problemas puede ayudarnos a

diagnosticarlos y darles solución ya que entre la información que nos

proporciona tenemos.

Desconexiones por error Kilobytes enviados y

recibidos Infracciones de permisos y de contraseñas.

Trabajos en la cola de impresión Estos hacen referencia a a la ejecución de net stats server o net statistics server y es sin duda uno de los que más utilizaremos aunque entre la información que ofrece el comando net stats workstation o net statistics workstation también tenemos la siguiente:

Trabajos en la cola de impresión Estos hacen referencia a a la ejecución de net stats server o net statistics server y es sin duda uno de los que más utilizaremos aunque entre la información que ofrece el comando net stats workstation o net statistics workstation también tenemos la siguiente:

Lecturas y escrituras denegación de lecturas y

escrituras errores de red conexiones y desconexiones.

Sesiones iniciadas, que no responden o con errores pero bueno, seguro que lo mejor será que lo practiques un poco y te familiarices con él, de hecho una excelente forma de entender toda esta información es sin duda tratar de provocar movimientos en esos valores, tanto en los que confirman que todo funciona bien como en los que muestran errores.

Sesiones iniciadas, que no responden o con errores pero bueno, seguro que lo mejor será que lo practiques un poco y te familiarices con él, de hecho una excelente forma de entender toda esta información es sin duda tratar de provocar movimientos en esos valores, tanto en los que confirman que todo funciona bien como en los que muestran errores.

·

netstat –a

Ejecute netstat con la opción -a

para visualizar todas las conexiones activas en el sistema, tanto TCP como UDP.

·

netstat –r

·

netstat –n

Netstat –n Nos

muestra el estado, dirección remota, dirección local y el protocolo.

·

netstat –o

Nos muestra las conexiones activas, el protocolo,

la dirección local, remota, el estado de las mismas como del PID.

·

netstat –s

netstat –s Nos muestra la estadística de uso para todos

los tipos de conexiones.

6.

Utilizando el

Comando “arp”:

Muestra y modifica entradas

en la caché de protocolo de resolución de direcciones (ARP), que contiene una o

varias tablas que se utilizan para almacenar las direcciones IP y sus

direcciones físicas Ethernet o Token Ring resueltas. Hay una tabla

independiente para cada adaptador de red Ethernet o Token Ring instalado en el

equipo. Arp Arp se utiliza sin

parámetros, muestra la Ayuda.

ARP -a -a [direcciónDeInternet] [direcciónDeInternet] -N -N direcciónDeInterfaz]] -g [direcciónDeInternet]-NdirecciónDeInterfaz]] direcciónDeInterfaz-d -ddirecciónDeInternet[direcciónDeInterfaz] [direcciónDeInterfaz] ] -sDirecciónDeInternet[direcciónDeInterfaz]

·

arp –a

-a [Dirección

De Internet] [Dirección De Internet] -N -N dirección

De Interfaz

Muestra

las tablas de caché de ARP actuales para todas las interfaces. Para

mostrar la entrada de caché de ARP para una dirección IP específica,

utilice arp - a con el parámetro dirección De Internet,

donde dirección De Internet es una dirección IP. Si no se

especifica dirección De Internet, se utiliza la primera interfaz

aplicable. Para mostrar la tabla de la caché de ARP para una interfaz

específica, utilice el parámetro -N dirección De Interfaz de –

a dirección De Interfaz junto con el parámetro - a donde dirección

De Interfaz es la dirección IP asignada a la interfaz. El

parámetro -N distingue mayúsculas de minúsculas.

·

arp –g

-g [Dirección De Internet] [Dirección De

Internet] -N -N dirección De Interfaz Igual que - a.

B- Comandos Orientados a Linux

7.

Utilizando el

Comando “Ping” a dirección:

·

ping 192.168.1.1

Cuanto menor sea el número de ida y vuelta

en milisegundos, mejor. Cuanto mayor sea, mayor será la latencia, lo que puede

indicar un problema de red entre el ordenador y el servidor en el que haces

ping.

También puedes ejecutar un PING a

distancia. Esto te permite hacer ping a una dirección IP o un ordenador desde

una computadora diferente a la tuya para ver si el problema puede estar

relacionado con la conexión local en lugar de la dirección IP que estás

intentando conectarte.

También puedes hacer Ping en un

multiusuario LAN para verificar si un usuario está conectado en el sistema.

Su única función es enviar un datagrama a

otro ordenador pidiéndole que envíe de regreso una respuesta. Es muy utilizado

para saber si un ordenador dentro de la red se encuentra activo puesto que al

enviarle un ping el ordenador debe responder esa petición. El

protocolo utilizado por ping es el ICMP y la sintaxis sería tan

sencilla como:

$ ping

<ip_del_ordenador>

ping (–t)

"-t:" Especifica el tiempo de vida (TTL) de los paquetes a enviar. El

tiempo de vida estándar variará según la versión de sistema operativo, siendo el máximo en todos los casos de

255.

Sintaxis

La sintaxis utilizada para el comando Ping es la misma que para

el resto de comandos en Linux.

Donde ip es una variable obligatoria y que es sustituida por la dirección IP o la dirección DNS del host.

ping

<ip> -parámetro valor -parametro2 valor ...Donde ip es una variable obligatoria y que es sustituida por la dirección IP o la dirección DNS del host.

Petición a un dominio[editar]

En el ejemplo anterior se observa la utilización de una dirección DNS o nombre de dominio en lugar de una dirección IP. Se añaden los parámetros i y t, que determinan el tiempo de espera para el envío de cada paquete (200 segundos) y el tiempo de vida (TTL) del mismo (15 equipos).

Petición a una dirección IP

En el ejemplo anterior se utiliza una dirección IP local. Se exige que los paquetes se envíen lo más rápido posible.

8.

Utilizando el

Comando “tracert” a dirección:

Traceroute

Es una

excelente herramienta de diagnóstico pues permite mostrar todos los hosts por donde pasa un paquete en la red

hasta llegar a su destino. Su sintaxis es bastante simple, si queremos ver la

lista de rutas seguidas por nuestros paquetes para llegar a un servidor

ejecutamos:

$ traceroute <direccion_ip_o_dominio>

Donde direccion_ip_o_dominio corresponden con la IP o el dominio

que queremos consultar, por ejemplo: google.com

Linux: "traceroute google.com"

9.

Utilizando el

Comando “pathping” a dirección:

Es para ver todas las rutas presentes en el

enlace de destino:

Linux: "tracepath

google.com"

windows : "pathping google.com"

10.

Utilizando el

Comando “ipconfig” a dirección:

·

ipconfig \all

11.

Utilizando el

Comando “netstat” a dirección:

Netstat

Es una utilidad que permite mostrar todas las conexiones de red en un

sistema. Se entienden como conexiones de red los sockets tcp, udp y unix, tanto conectados como

en espera de conexión. Un uso bastante común para esta utilidad es verificar

puertos abiertos, por ejemplo, podríamos verificar si el puerto 80 tiene

conexiones escuchando para saber si un servidor web se está ejecutando o no. La

sintaxis para ver todas las conexiones en un ordenador sería:

$ netstat –a

También podríamos mostrar sólo las conexiones que

tienen puertos en escucha usando:

$ netstat -l

Listado de todos los puertos de escucha

TCP y conexiones UDP

Listado de todos los

puertos (TCP y UDP) mediante netstat -a.

javier@localhost ~]$ netstat -a

Active Internet connections (servers and established)

Proto Recv-Q Send-Q Local Address Foreign Address State

tcp 0 0 *:24837 *:* LISTEN

tcp 0 0 *:28935 *:* LISTEN

tcp 0 0 *:mysql *:* LISTEN

tcp 0 0 *:rfb *:* LISTEN

tcp 0 0 *:sunrpc *:* LISTEN

tcp 0 0 *:37810 *:* LISTEN

tcp 0 0 localhost:5939 *:* LISTEN

tcp 0 0 *:52277 *:* LISTEN

tcp 0 0 192.168.122.1:domain *:* LISTEN

tcp 0 0 *:ssh *:* LISTEN

tcp 0 0 localhost:ipp *:* LISTEN

tcp 0 0 localhost:postgres *:* LISTEN

tcp 0 0 localhost:smtp *:* LISTEN

tcp 0 0 *:db-lsp *:* LISTEN

tcp 0 0 localhost:atmtcp *:* LISTEN

tcp 0 0 localhost:57298 localhost:60918 ESTABLISHED

tcp 0 0 192.168.1.33:47144 91.123.100.210:http ESTABLISHED

tcp 0 0 192.168.1.33:42109 wb-in-f125.:xmpp-client ESTABLISHED

tcp 0 0 localhost:60918 localhost:57298 ESTABLISHED

tcp 0 0 192.168.1.33:56399 mad01s08-in-f21.1:https ESTABLISHED

tcp 0 0 192.168.1.33:56941 mad01s08-in-f14.1e:http ESTABLISHED

tcp 0 0 192.168.1.33:39687 db3msgr5011101.ga:https ESTABLISHED

tcp 0 52267 localhost:5939 localhost:60862 ESTABLISHED

tcp 0 0 192.168.1.33:57265 snt-re2-10a.sjc.dr:http ESTABLISHED

tcp 0 0 192.168.1.33:45886 91.190.216.58:12350 ESTABLISHED

tcp 0 0 192.168.1.33:33440 server12700.teamvi:5938 ESTABLISHED

tcp 0 0 localhost:60862 localhost:5939 ESTABLISHED

tcp 0 0 192.168.1.33:33519 server10011.teamvi:5938 ESTABLISHED

tcp 0 0 192.168.1.33:57818 213.199.179.171:40024 ESTABLISHED

tcp 0 0 192.168.1.33:53423 server20801.teamvi:5938 ESTABLISHED

tcp 1440 0 192.168.1.33:36636 91.123.100.221:http ESTABLISHED

Netstat nos muestra las tablas de ruteo

Linux- IPv4: "route

-A inet" or "route -4" or "ip

route"

Linux -IPv6: "route

-A inet6" or "route -6" or "ip

-6 route"

Mediante la ayuda, podrás tener una gran

cantidad de opciones tales como:

Si

queremos una información completa de las conexiones de nuestra red, en vez de

ir una por una, podemos seguir la sintaxis que nos proporciona el propio programa,

agrupar algunas variables y obtenemos el comando:

netstat -putona

Esta combinación, tan curiosa y fácil de

recordar…la podemos interpretar de la siguiente forma:

p Muestra las conexiones para el protocolo

especificado que puede ser TCP o UDP

u Lista todos los puertos UDP

t Lista todos los puertos TCP

o Muestra los timers

n Nos muestra el numero de puerto

a Para visualizar todas las conexiones activas del

sistema

Si nos

fijamos en la salida del terminal, vemos como firefox está estableciendo una conexión a través de mi puerto 33016 y

con la IP de

una web que está señalada en amarillo.

Si

queremos ser más específicos y queremos saber que programas usan un determinado

puerto le podemos añadir la opción: |grep ‘número_puerto’

12.

Utilizando el

Comando “arp” a dirección:

arp

Muestra y manipula la tabla cache ARP del sistema.

Sin se ejecuta el comando arp sin

parámetros obtiene todas las entradas ARP de la tabla cache y las muestra de la

siguiente forma:

# arp

Address HWtype HWaddress Flags Mask Iface

192.168.1.3 ether 11:11:11:11:11:11 C wlan0

192.168.1.4 ether 00:00:01:1f:32:12 C wlan0

192.168.1.1 ether 88:88:55:70:ff:11 C wlan0

arp

-n mostrara direcciones IP en vez de nombres de nodos.

arp

-a 192.168.1.3 se le especifica que solo

muestre la entrada ARP para el nodo 192.168.1.3. Si no se le especifica un nodo,

mostrará todas las entradas ARP de la tabla cache (similar a ejecutar el

comando arp sin

parámetros).

# arp -a 192.168.1.3

? (192.168.1.3) at 11:11:11:11:11:11 [ether] on wlan0

arp

-d 192.168.1.3 la entrada del nodo 192.168.1.3 es

eliminada de la tabla ARP.

arp

-s 192.168.1.3 11:11:11:11:11:11 añade a la tabla ARP una entrada para el nodo 192.168.1.3

CONCLUSIÓN

Durante este

laboratorio nos pudimos familiarizar con los distintos comandos de redes para

Windows, como también en sistema operativo Linux. Se pudieron comparar las aplicaciones

y equivalentes entre los distintos comandos.

Por otra parte nos

familiarizamos con los comandos de Redes en aplicaciones de Windows y Linux.

Estos comando son de utilidad para diagnosticar y conocer el estado de la red y

equipos que la componen.

No hay comentarios.:

Publicar un comentario